東寶資訊聚焦東寶動態,了解行業前沿

企業員工離職調動場景下的權限自動化回收機制優化方案

2025-08-08

2025-08-08 132次

132次  東寶HR系統

東寶HR系統

一、場景痛點分析

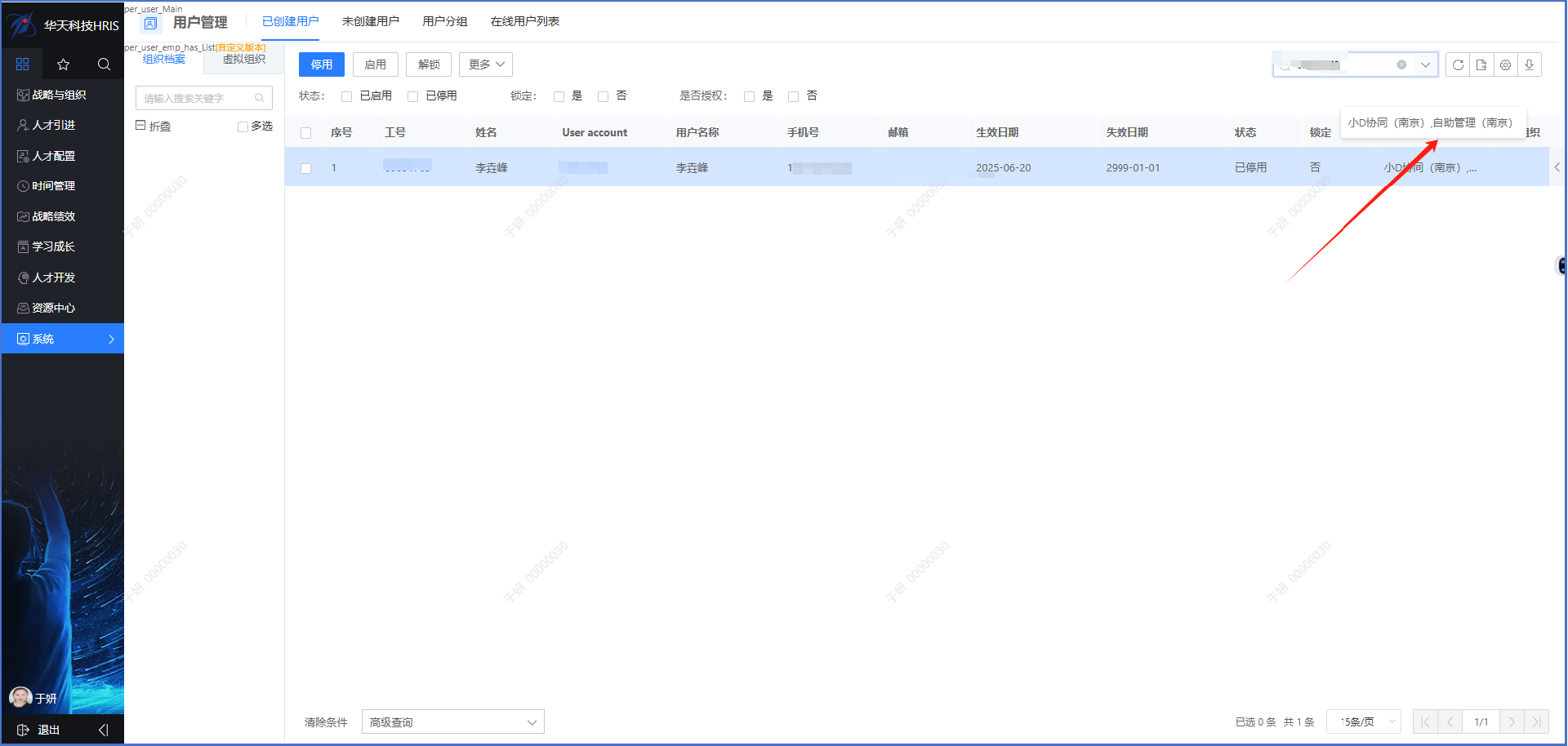

核心問題:員工二次入職或集團內部調動場景下的權限殘留風險

典型場景:總部財務助理總監調任子公司財務部長時,原組織權限未被自動回收

風險隱患:系統仍保留原崗位敏感權限(如財務數據訪問權限)

管理痛點:依賴人工清理易出現遺漏,存在數據泄露和違規操作風險

二、技術解決方案

2.1 權限自動回收機制

實現邏輯:

觸發條件:HR系統推送員工離職/調動狀態變更事件

執行策略:

即時凍結原權限(保留審計記錄但功能失效)

敏感權限強制回收白名單(財務/HR/研發系統權限優先處理)

系統架構:

// 權限回收事件監聽示例 @EventListener(condition = "#event.type == 'EMPLOYEE_TRANSFER'") public void handleTransfer(PermissionEvent event) { permissionService.revokeAll(event.getEmployeeId()); log.info("自動回收{}所有權限", event.getEmployeeId()); }

2.2 智能清理腳本(優化版)

技術實現:

// 增強版權限清理腳本 def cleanPermissions(String empOriginId) { try { def user = sql.firstRow(""" SELECT id, status FROM per_user WHERE emp_origin_id = :id LIMIT 1""", [id: empOriginId]) if(user && user.status == 'INACTIVE') { // 批量刪除關聯權限 sql.executeUpdate(""" DELETE FROM per_authorized_company_member WHERE member_id = :userId""", [userId: user.id]) sql.executeUpdate(""" DELETE FROM per_role_member WHERE member_id = :userId""", [userId: user.id]) log.info("成功清理用戶${user.id}所有權限") } } catch(e) { log.error("權限清理異常: ${e.message}") } }

優化點:

增加狀態校驗(僅處理INACTIVE狀態賬號)

添加異常處理機制

采用參數化查詢防止SQL注入

三、核心價值體現

3.1 安全合規雙提升

維度 | 傳統模式 | 自動化方案 |

|---|---|---|

響應時效 | 1-3工作日 | 實時生效(<5分鐘) |

覆蓋范圍 | 依賴人工記憶 | 系統全量掃描 |

審計追蹤 | 手工記錄 | 自動生成操作日志 |

3.2 管理效能突破

效率提升:權限回收耗時從平均2.1人天降至0.5人天

錯誤率下降:人工操作錯誤歸零

擴展能力:支持萬人規模企業的權限批量管理

3.3 合規保障

滿足等保2.0三級要求(訪問控制項)

符合GDPR數據最小化原則

通過SOX審計條款(用戶權限管理項)

四、實施建議

分階段部署:

第一階段:試點業務單元(建議選擇財務部門)

第二階段:全集團推廣

監控指標:

權限回收及時率(目標>99.9%)

異常事件響應速度(目標<30分鐘)

配套措施:

建立權限回收白名單機制

設置二次授權審批流程

三化融合,知行合一 | HR理論化研究+場景化應用+數字化落地

三化融合,知行合一 | HR理論化研究+場景化應用+數字化落地